Descarga falsa herramienta de IA usada para propagar malware que roba información

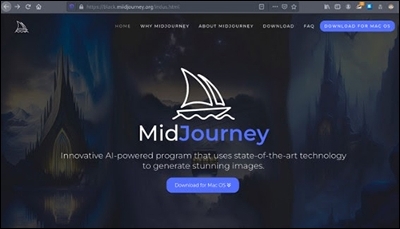

En este tipo de campañas maliciosas, tras conseguir llamar la atención de los usuarios mediante una publicación en redes sociales, se les redirige a webs fraudulentas que se hacen pasar por oficiales y ofrecen la descarga de un ejecutable para, supuestamente, instalar la herramienta suplantada. Recientemente hemos visto un ejemplo que utilizaba la siguiente página web fraudulenta.

En este tipo de campañas maliciosas, tras conseguir llamar la atención de los usuarios mediante una publicación en redes sociales, se les redirige a webs fraudulentas que se hacen pasar por oficiales y ofrecen la descarga de un ejecutable para, supuestamente, instalar la herramienta suplantada. Recientemente hemos visto un ejemplo que utilizaba la siguiente página web fraudulenta.

En esta web se nos invita a pulsar sobre un botón de descarga para conseguir el instalador, aunque resulta curioso que en la web se anuncie la descarga de la herramienta en su versión para macOS y en realidad estemos descargando un fichero EXE para sistemas operativos Windows.

Es posible que los delincuentes no se hayan molestado en ajustar la plantilla, ya que este tipo de campañas se basan en el Malware-as-a-Service, donde un grupo (o varios) de delincuentes preparan los ejecutables maliciosos, diseñan las webs fraudulentas o preparan los anuncios en redes sociales, y esto se vende en forma de pack, normalmente a aprendices de ciberdelincuentes por un módico precio.

Revisando el stealer

Al descargar el fichero ejecutable que se nos proporciona en la web fraudulenta, observamos que tiene un tamaño no excesivamente grande, pero sí mucho más de lo que suelen ocupar las muestras habituales de código malicioso con las que nos solemos topar de forma habitual. Utilizar este tipo de ficheros maliciosos con relleno es algo que algunos delincuentes realizan para dificultar los análisis estáticos de las soluciones de seguridad, pero no sirve contra un análisis dinámico bien configurado, puesto que ahí se va a revisar el funcionamiento del malware, incluyendo modificaciones que intenta realizar en el sistema y posibles conexiones externas.

De esta forma podemos obtener mucha información acerca de cuáles son las verdaderas intenciones de ese fichero ejecutable que nos acabamos de descargar. Por ejemplo, analizando los procesos que trata de cargar en el sistema, si ejecuta (como es el caso) comandos PowerShell o viendo qué tipo de actividad maliciosa realiza. En la muestra utilizada por los delincuentes en esta campaña comprobamos que su finalidad es el robo de información, información que puede ir relacionada con contraseñas almacenadas en aplicaciones del sistema, datos bancarios o de carteras de criptomonedas, datos relativos al historial de navegación o incluso las cookies de sesión guardadas por los navegadores.

Toda esta información recopilada por el spyware se puede enviar de vuelta a los delincuentes de varias formas, y en el caso del malware que nos ocupa vemos cómo utilizan hasta tres servidores de mando y control (C2). Esto incluye un servidor controlado por los atacantes, un perfil en la plataforma de distribución de videojuegos Steam y, por último, un canal de Telegram.

Si revisamos el perfil de usuario en Steam utilizado por los delincuentes como centro de mando y control, observamos lo que parece un nombre aleatorio seguido de una dirección IP. En casos analizados anteriormente de este malware se ha observado como en el historial de nombres de esta cuenta de usuario de Steam se utilizaba un patrón recurrente, donde permanecía el nombre aleatorio del usuario y solo cambiaba la dirección IP. De esta forma se puede modificar fácilmente el servidor de mando y control cambiando únicamente la dirección IP a la que se apunta en el nombre del usuario.

El uso de canales de Telegram como centros de mando y control es algo mucho más habitual por parte de los infostealer para enviar a los delincuentes la información sustraída. Observamos cómo se utiliza la misma técnica que en el caso de la cuenta de usuarios de Steam, con un nombre aleatorio seguido de una URL de redireccionamiento.

La principal diferencia es que la cuenta de Steam es menos compleja de crear para los atacantes, ya que no requieren de un número de teléfono, pero, aun así, seguimos viendo que Telegram es usado de forma constante para enviar todo tipo de información sustraída a los delincuentes.

El malware usado en esta ocasión responde al nombre de Vidar, un infostealer con varios años de existencia y que es un fork o derivado de un malware anterior conocido como Arkei. Esto demuestra que el mundo del malware está en constante evolución y que los delincuentes saben adaptarse a las necesidades de sus clientes cibercriminales y evolucionar para que todo resulte más fácil de utilizar y, a la vez, siga siendo efectivo.

Envíanos tus Comentarios

-

1Danielle Russell - 25-05-2024 15:04:29

DR. GERALD ES EL MEJOR LANZADOR DE HECHIZOS EN LÍNEA QUE RESTAURÓ MI RELACIÓN ROTO Y RECOMIENDO ALTAMENTE AL DR. GERALD A CUALQUIER PERSONA QUE NECESITE AYUDA! WHATSAPP +14242983869 Mi esposo me dejó por otra mujer hace 1 año y desde entonces mi vida ha estado llena de dolor, tristeza y desconsuelo porque él fue mi primer amor con quien he pasado toda mi vida. Un amigo mío me dijo que vio algunos testimonios de un lanzador de hechizos llamado Dr. Gerald que puede traer de vuelta a su amante en unas pocas horas, me río y dije que no estoy interesado, pero debido al amor que mi amiga tenía por mí, consultó al gran lanzador de hechizos en mi nombre y para mi mayor sorpresa, después de 11 horas, mi esposo me llamó por primera vez después de 1 año para decirme que me extraña y que lamenta mucho todo lo que me hizo pasar. Él ha vuelto a mí y ahora somos felices juntos. Todavía no lo puedo creer, porque es tremendamente increíble. Gracias Dr. Gerald por traer de vuelta a mi esposo y también a mi adorable amigo que intercedió en mi nombre. Para cualquiera que pueda necesitar la ayuda de este gran lanzador de hechizos, aquí está la dirección de correo electrónico. psychicspiritualrealm@gmail.com WhatsApp: +14242983869 Página de Facebook: https://facebook.com/Psychicspiritualrealm

-

La Comisión Europea integra a GMV en su ciberreserva para reforzar la defensa frente a las ciberamenazas actuales

09:41 -

La IA puede ayudar a comprender mejor el dolor crónico

09:34 -

Los ciberataques a smartphones crecen un 29% en la primera mitad de 2025

09:13 -

Empleo celebra la formación digital de más de 68.000 mujeres andaluzas en dos años

09:07 -

Transformando cada ordenador con Windows 11 en un PC con IA

09:03

© CIBERSUR Edita CPS S.L. en Sevilla (España, UE)

Enviar

Enviar

Imprimir

Imprimir